SOURCE: Noticias de seguridad informática http://noticiasseguridad.com/tecnologia/como-hackear-sistema-de-entretenimiento-y-comunicacion-de-avion/

TAGS: seguridad avion, sistema de comunicación de avión, sistema de entretenimiento de avión

En ese artículo vamos a centrarnos en la seguridad de aerolíneas, seguridad en sistema de entretenimiento de avión y cómo puede un sistema de entretenimiento en vuelo puede ser hackeado y asegurada. Durante esta investigación un experto de hacking ético nos está ayudando desde instituto internacional de la seguridad cibernética para entender el sistema y cómo funciona todo.

¿Qué es un sistema de entretenimiento en vuelos? Entretenimiento en vuelo es un sistema que proporciona una experiencia maravillosa a los pasajeros, ayuda a las compañías aerolíneas para ganar ingresos, además ayuda a los pasajeros a pasar un tiempo de calidad durante su vuelo. Cada sistema de entretenimiento en vuelos tiene tecnologías de última generación como monitores, terminales y servidores, y software con gran interfaz para los usuarios, como los juegos y aplicaciones. Estos sistemas dan una experiencia de nivel completamente nuevo a los pasajeros y les permiten conectarse a la televisión mundial; acceso a Internet y correo electrónico desde su asiento de avión 10,000 millas sobre la tierra. Pero ventajas también traen varios riesgos de seguridad informática.

La mayoría de los sistemas de entretenimiento en vuelo utilizan la red de satélites de banda Ku para entregar el contenido, internet a las aeronaves. Esto permite al avión volando por todo el mundo para estar en contacto permanente con el satélite. Esto también permite a los pasajeros acceder a Internet, ver televisión en vivo e incluso llamar a su familia desde el avión.

Las aerolíneas están generando un ingreso adicional con estos sistemas mediante la entrega de la publicidad con las compras en avión y servicio de cabina personalizada etc. Con estos sistemas también podemos gestionar la tripulación y las operaciones de las aplicaciones que pueden capturar los datos de operación y mantenimiento de avión en tiempo real. Esta funcionalidad permite el monitoreo de solución de in-flight entertainment and communications (IFEC). También permite a otros beneficios de operacionales tales como equipaje de viaje y monitoreo del clima en tiempo real, soporte de comunicación con tierra.

Como todos sabemos, la comunicación vía satélite es seguro y cifrado, por lo que estas comunicaciones también debe ser segura. La comunicación vía satélite es seguro, ya que muchos de los hackers no tienen acceso directo a los sistemas de comunicación por satélite. Por lo tanto hay muy pocos hackers que tratan de romper el sistema. Se puede considerar igual a Windows y Mac, mucha gente tiene acceso a las Windows por lo tanto hay gran cantidad de vulnerabilidades de seguridad y en Mac hay menos.

Algunos de los sistemas de entretenimiento en vuelo también permiten a los pasajeros utilizar sus teléfonos móviles, teléfonos inteligentes, como uno de los admitidos por AeroMobile. Esto no sólo permite a los pasajeros hacer y recibir llamadas telefónicas, enviar y leer mensajes de texto SMS o correo electrónico, servicios GPRS uso, navegar por la web, y mucho más. Y todo está conectado, el teléfono móvil con el sistemas de entretenimiento en vuelo.

Como todos sabemos que estos sistemas han ayudado mucho en nuestros viajes en aviones. Sin embargo después de la caída de aviones recientemente de las líneas aéreas de Malasia y Air Asia ha habido preocupaciones sobre la seguridad de estos sistemas. Como nadie pudo entender claramente la razón detrás de estos accidentes, por lo que la gente ha empezado a pensar que podría ser causa de un hackeo que salió mal. Durante nuestra entrevista con el experto en capacitación de seguridad informática, sugirió que el riesgo de hackeo de próxima generación de sistemas de entretenimiento en vuelo es alto. Debido a que los sistemas de próxima generación se conectan tan bien que el usuario puede comunicarse en mismos canales que los aviones.

Los escenarios más comunes que encontrarán son las pruebas que hacen script kiddies. En estos escenarios ellos hacen pruebas para ver cómo un sistema como este pueda estrellarse. Es como jugar con su calculadora antigua y después de un tiempo se muestra un error de salto. Si algún script kiddie pueda causar un estrelló de sistema imagina que lo que un experto podría hacer. Algunos de los escenarios de pruebas analizados por la gente son través de aplicaciones y juegos en estos sistemas; el escenario más común es para probar los juegos con el análisis del valor límite. En análisis del valor límite está probando en los límites entre particiones. Tienes que crear límites válidos y no válidos que el sistema puede aceptar y rechazar como entrada.

En su sistema de entretenimiento a bordo, primero tiene que encontrar cualquier juego que permite a los valores de entrada, etc. En este campo puede intentar con números aleatorios para averiguar los límites. El primer paso es; cómo romper el sistema y es similar a este escenario. Por ejemplo, pruebe el número 10 en ese campo, pueda aceptarla o no. Si no se acepta que significa que no puede aceptar número de 2 dígitos o más y su límite válido deba ser de 1 dígito. Quizás que tenga que hacer hipótesis de dígitos entre 0 y 9. Usted pueda comenzar con el número 5 y imagina que si tenga suerte y es un valor límite. Significa que el campo de entrada aceptará números hasta 4. Un error de programación clásico es ser apagado por 1 al codificar restricciones. Por ejemplo, el programador puede haber tenido la intención de codificar así:

0 <X< 5

Y lo que en realidad fue programado 0 <X <= 5

Ahora tendrá el software que se comporta como se esperaba con el valor ilegal 5. Después de encontrar este pulsó el botón + que se incrementará el valor a 6! Una vez más, pueda ser un problema de aplicación, la restricción del incremente, probablemente diría algo como "si hay valor = 4 no lo incremente." En este caso, el valor no será 4, pero 5 por lo que se incrementa a 6. Usted puede entonces continuar para incrementar el valor del campo pulsando el botón + hasta llegar a 127. Hay muchas cosas que pueda suceder cuando se agrega 1 a este valor, a saber, que 127 + 1 = -128. De acuerdo con experto 127 + 1 el sistema de entretenimiento se colgará, o reiniciaría el sistema. Así de esta manera usted puede hacer pruebas de script kiddie y comprobar qué tan estable es el sistema.

Hemos cubierto algunos aspectos como el análisis del valor límite para encontrar vulnerabilidades de estos sistemas y cómo mediante el uso de análisis del valor límite alguien puede estrellarse el sistema.

Uno de los escenarios más comunes que enfrentan las personas es cuando su sistema de entretenimiento en vuelo cuelga o se estrella. Algunos pasos que cualquiera persona puede seguir para estrellarse el sistema es seleccionando el canal de música para poner la música. Usted puede elegir cualquier canal de música, después de hacer eso, puede pulsar la opción de volumen para aumentar o disminuir el volumen. Esto resultará en una ventana emergente desde se puede ajustar el volumen. Después de poner el volumen al nivel que desee y no salir de la ventana de ajuste del volumen. Sólo tiene que pulsar el botón 'on / off'. Esto no va a apagar el sistema solo va dejar en negro la pantalla. Cuando encienda la pantalla después de un tiempo, verá la pantalla de control de volumen. Cuando le toque el botón Atrás, no pasará nada y el sistema se cuelga o se estrella.

[caption id="attachment_2950" align="alignnone" width="659"]

sistema-comunicacion-avion[/caption]

Para reiniciar el sistema usted tiene que tomar la ayuda de asistente de vuelo, ya que tienen acceso a botones para reiniciar estos sistemas, pero este proceso puede tardar unos 30 minutos a una hora. Hay un botón para reiniciar cerca del asiento de pasillo o debajo del asiento del pasillo que usted tendrá que activar para reiniciar su sistema para recuperarse. Si la gente normal puede estrellarse el sistema o restablecer el sistema. Imagina lo que pueda hacer un hacker experto si los sistemas están conectados.

El sistema más común de equipos de navegación y comunicación satelitales usado en los aviones es solución de comunicaciones COBHAM AVIADOR 700D. AVIADOR 700D es un sistema con SwiftBroadband característica y es solución clásico de Servicio Aero, que es la solución definitiva para las comunicaciones de la cabina y la cabina del piloto. Permite el acceso a los servicios SwiftBroadband Inmarsat Aero H + y en un potente sistema integrado. Diseñado para la flexibilidad de las aplicaciones para su uso en diferentes tipos de plataformas de aviones comerciales y personales. El sistema permite la comunicación vía satélite, cabina y conectividad de cabina. Según los comentarios del experto de capacitación de seguridad informática, si alguien brecha el sistema de comunicación de vuelo tendrían que meterse en el sistema como COBHAM AVIADOR 700D.

El sistema permite canal SwiftBroadband de datos simultáneas y la comunicación de voz. Junto con, navegación web o inalámbrica y acceso a la VPN corporativa.

Se permite la utilización de red inalámbrica a los teléfonos inteligentes para servicios de Internet junto con una función de router y switch. Y el mismo sistema de comunicación ofrece una opción de punto de acceso a red. El sistema de entretenimiento en vuelo también está conectado a este sistema de comunicación para que la tripulación de vuelo se pueda comunicar con los usuarios del sistema de entretenimiento en vuelo para entrega de mensajes o contenidos.

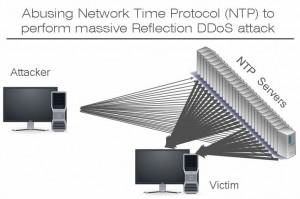

Red de satélites de Inmarsat ofrece tanto la comunicación de voz y datos de banda ancha, junto con el sistema de comunicación a bordo. Estas redes de satélite son el servicio de satélite de banda ancha móvil líder en el mundo comercial. Estos satélites se colocan en órbita geoestacionaria 36.000 kilómetros por encima del Atlántico, Índico y Pacífico, que facilitan una cobertura global fiable. En combinación con sistemas como terminales AVIADOR 700D esta solución ofrece alta calidad de voz y conectividad de datos del avión con el satélite, la estación de tierra y con el sistema de entretenimiento en vuelo. Los hackers buscan este tipo de sistema conectados y pueden encontrar la vulnerabilidad en el sistema de comunicación para hackear el sistema de comunicación.

De acuerdo con experto de curso de hacking ético, si alguien conoce la vulnerabilidad de firmware del sistema de comunicación o de alguna manera es capaz de acceder al sistema de comunicación a través de sistema de entretenimiento en vuelo o través de punto de acceso inalámbrico y puede causar problemas de control de la comunicación.

El equipo de navegación satelital y comunicaciones satelital, COBHAM AVIADOR 700D está disponible en dos versiones. Primero AVIADOR 700 aprobado para RTCA DO-178B especificación nivel E y DO-254 de nivel E, segundo AVIADOR 700D aprobado a RTCA DO-178B especificación nivel D y DO-254 de nivel D. ¿ Pero que son nivel D y nivel E?

Según los comentarios del experto de escuela de capacitación de seguridad informática, las autoridades internacionales de certificación han definido normas para la seguridad del software de estos equipos. Algunas de las normas, son la Comisión Técnica de radio para la aeronáutica (RTCA) especificación DO-178B o de la Organización Europea de Equipos de Aviación Civil (EUROCAE) ED-12B. Estas normas tienen diferentes niveles, se mencionan a continuación:

Nivel A-catastrófica

El fallo puede causar accidentes múltiples, que incluye accidente de avión.

Nivel B-Peligrosos

Esto puede resultar en un fracaso para operar avión o accidente de avión parcial, que puede provocar lesiones de pasajeros y tripulación.

Nivel C-Mayor

Esto podría causar menos seguridad y malestar de pasajeros.

Nivel D-Menor

Esto podría causar malestar de pasajeros y seguridad o cambio de ruta de vuelo.

Nivel E-Sin Efecto

Esto podría no causar menos seguridad pero sólo malestar de los pasajeros.

Los equipos con los niveles A, B, o C requieren un proceso de revisión estricta y son más seguros. Los equipos con niveles D o E no están obligados a someterse a proceso de revisión estricta y son menos seguros. La principal preocupación aquí es que la industria está utilizando los equipos de nivel D y E incluso cuando conocen acerca de estándares de seguridad. La principal preocupación de industria debe ser la interacción entre equipos con diferentes estándares de seguridad.

Los expertos de IOActive demostraron que es posible hackear un equipo certificado del nivel D que interactúa con equipos certificados del nivel A, que podría poner la integridad de equipos de nivel A en riesgo. El exploit de vulnerabilidades de estos equipos de nivel E y D puede permitir que un hacker podría hackear Unidad SwiftBroadband (SBU) y la Unidad de datos por satélite (SDU), que proporciona servicios AeroH + y Swift64.

De acuerdo con experto de curso de hacking ético, cualquier sistema conectado a estos equipos, podrían ser hackeado. Un ataque exitoso podría comprometer el control del canal de enlace satelital utilizado por FANS y otros sistemas y mal funcionamiento de estos subsistemas podría poner una amenaza de seguridad para el avión. Mantenga siguiéndonos.

Como hackear sistema de entretenimiento y comunicación de aviónNoticias de seguridad informática