SOURCE: Noticias de seguridad informática http://noticiasseguridad.com/tecnologia/12-amenazas-la-seguridad-en-la-nube/

TAGS: Nube, Seguridad en la Nube

Las empresas ya no están sentadas de brazos caídos, preguntándose si deben correr el riesgo de migrar aplicaciones y datos a la nube. Lo están haciendo -pero la seguridad sigue siendo una preocupación seria.

El primer paso para minimizar los riesgos en la nube es identificar las amenazas de seguridad más importantes.

En la conferencia RSA del mes pasado, la CSA (Cloud Security Alliance) mencionó a las 12 principales amenazas de computación en la nube a las que se enfrentan las organizaciones en el 2016. La CSA lanzó el informe para ayudar a que los clientes y proveedores de la nube centren sus esfuerzos defensivos.

La naturaleza compartida, bajo demanda, de la computación en la nube, introduce la posibilidad de nuevas brechas de seguridad que pueden borrar las ganancias realizadas por el cambio a la tecnología de nube, advirtió la CSA. Como se ha señalado en informes anteriores de la CSA, los servicios en la nube, por naturaleza, permiten a los usuarios pasar por alto las políticas de seguridad en toda la organización y establecer sus propias cuentas bajo la sombra de los proyectos de TI. Se deben establecer nuevos controles.

“La liberación de las principales amenazas del 2016 refleja la ramificación de las pobres decisiones de computación en la nube a través de la capa gerencial”, indicó JR Santos, vicepresidente ejecutivo de investigación para la CSA.

Amenaza # 1: Las brechas de datos

Los entornos de nube se enfrentan a muchas de las mismas amenazas que las redes corporativas tradicionales, pero debido a la gran cantidad de datos almacenados en los servidores de la nube, los proveedores se convierten en un objetivo atractivo. La severidad del daño potencial tiende a depender de la sensibilidad de los datos expuestos. La exposición de información financiera personal tiende a estar en los titulares, pero las infracciones que implican la información de salud, los secretos comerciales y la propiedad intelectual pueden ser más devastadoras.

Cuando se produce una violación de datos, las empresas pueden incurrir en multas, o pueden enfrentar demandas o cargos criminales. Las investigaciones de brechas y las notificaciones de los clientes pueden acumular costos significativos. Los efectos indirectos, tales como daños a la marca y la pérdida de negocio, pueden tener un impacto en las organizaciones durante años.

Los proveedores de nube normalmente despliegan los controles de seguridad para proteger su entorno, pero en última instancia, las organizaciones son responsables de proteger sus propios datos en la nube. La CSA ha recomendado a las organizaciones que utilicen la autenticación de factores múltiples y la encriptación para protegerse contra las violaciones de datos.

Amenaza # 2: Credenciales comprometidas y autenticación rota

Con frecuencia, las brechas de datos y otros ataques son el resultado de una autenticación laxa, contraseñas débiles, y contraseñas pobres o gestión de certificados. Las organizaciones a menudo luchan con la gestión de identidades, a medida que tratan de asignar permisos apropiados para los puestos de trabajo del usuario. Más importante aún, a veces se olvidan de eliminar el acceso de los usuarios cuando cambia una función de trabajo, o un usuario abandona la organización.

Los sistemas de autenticación de múltiples factores, tales como contraseñas de un solo uso, autenticación basada en el teléfono, y las tarjetas inteligentes protegen a los servicios en la nube, ya que hacen que sea más difícil para los atacantes iniciar sesión con contraseñas robadas. La ‘Anthem breach’, que expuso más de 80 millones de registros de clientes, fue el resultado de credenciales de usuario robadas. Anthem había fallado en implementar la autenticación de múltiples factores, por lo que una vez que los atacantes obtuvieron las credenciales, ganaron el juego.

Muchos desarrolladores cometen el error de incrustar las credenciales y claves de cifrado en el código fuente y las dejan en repositorios de cara al público, tales como GitHub. Las claves deben ser protegidas adecuadamente, y es necesaria una infraestructura de clave pública bien asegurada, señala la CSA. También necesitan ser rotados periódicamente para hacer que a los atacantes les resulte más difícil utilizar las claves que han obtenido sin autorización.

Las organizaciones que tienen previsto federar identidad con un proveedor de nube, necesitan entender las medidas de seguridad que el proveedor utiliza para proteger la plataforma de identidad. La centralización de la identidad en un solo repositorio tiene sus riesgos. Las organizaciones deben sopesar el equilibrio de la conveniencia de centralizar la identidad contra el riesgo de que ese repositorio se convierta en un objetivo de muy alto valor para los atacantes.

Amenaza # 3: Interfaces y APIs hackeadas Prácticamente todos los servicios en la nube y aplicación ahora ofrecen APIs. Los equipos de TI utilizan interfaces y APIs para administrar e interactuar con servicios en la nube, incluyendo aquellos que ofrecen aprovisionamiento de nube, gestión, orquestación, y seguimiento.

La seguridad y disponibilidad de los servicios en la nube -desde la autenticación y control de acceso a la supervisión de cifrado y la actividad- dependen de la seguridad de la API. El riesgo aumenta con terceros que dependen de la API y se acumulan en estas interfaces, a medida que las organizaciones tienen que exponer más servicios y credenciales, advierte la CSA. Las interfaces y APIs débiles exponen a las organizaciones a las cuestiones de seguridad relacionadas con la confidencialidad, integridad, disponibilidad y responsabilidad.

Las APIs e interfaces tienden a ser la parte más expuesta de un sistema, ya que por lo general son accesibles desde la Internet abierta. La CSA recomienda controles adecuados como la “primera línea de defensa y de detección”. Las aplicaciones y sistemas de Modelado de Amenazas, incluyendo flujos de datos y la arquitectura/diseño, se convierten en una parte importante del ciclo de vida de desarrollo. La CSA también recomienda las revisiones de código centradas en la seguridad y pruebas de penetración rigurosa.

Amenaza # 4: Vulnerabilidades del sistema explotado

Las vulnerabilidades del sistema, o errores explotables en los programas, no son nuevos, pero se han convertido en un problema más grande con el advenimiento de la capacidad multiusuario en la computación en nube. Las organizaciones comparten la memoria, bases de datos y otros recursos en estrecha proximidad entre sí, creando nuevas áreas de ataque.

Afortunadamente, los ataques a las vulnerabilidades del sistema pueden ser mitigados con “procesos básicos de TI”, anota la CSA. Las mejores prácticas incluyen la exploración regular de la vulnerabilidad, la gestión de parches del sistema, y un rápido seguimiento de las amenazas reportadas.

Según la CSA, los costos para mitigar las vulnerabilidades del sistema “son relativamente pequeños en comparación con otros gastos de TI”. El gasto de poner en su lugar los procesos de TI para descubrir y reparar vulnerabilidades, es pequeño en comparación con el daño potencial. Las industrias reguladas necesitan repararse lo antes posible, de preferencia como parte de un proceso automatizado y recurrente, recomienda la CSA. Los procesos de cambio de control que requieren parches de emergencia aseguran que las actividades de remediación están debidamente documentadas y revisados por los equipos técnicos.

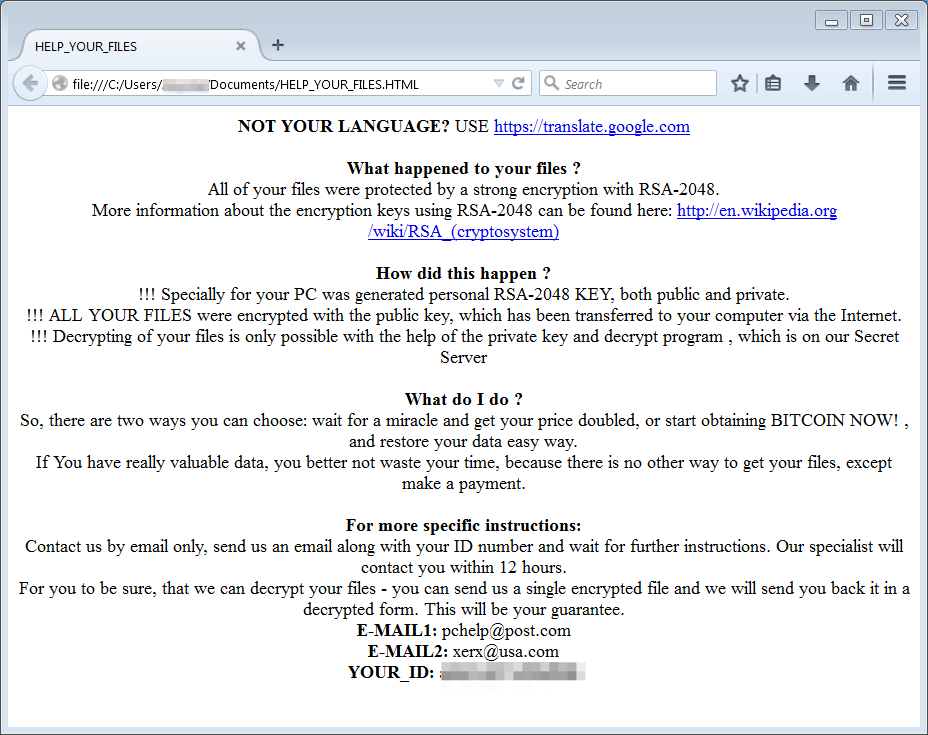

Amenaza # 5: El secuestro de cuentas

El phishing, fraude, y las explotaciones de software siguen teniendo éxito, y los servicios en la nube añaden una nueva dimensión a la amenaza, porque los atacantes pueden espiar las actividades, manipular las transacciones, y modificar los datos. Los atacantes también pueden ser capaces de utilizar la aplicación en la nube para lanzar otros ataques.

Las estrategias comunes de protección en profundidad y defensa pueden contener los daños sufridos por una violación. Las organizaciones deben prohibir que se compartan las credenciales de cuenta entre los usuarios y los servicios, así como permitir los esquemas de autenticación multifactoriales donde estén disponibles. Las cuentas, incluso las cuentas de servicio, deben ser controladas de manera que cada transacción se pueda remontar a un dueño humano. La clave es proteger las credenciales de cuenta para que no sean robadas, según la CSA.

Amenaza # 6: Individuos maliciosos

La amenaza interna tiene muchas caras: un empleado actual o anterior, un administrador de sistemas, un contratista o un socio de negocios. La agenda maliciosa va desde el robo de datos a la venganza. En un escenario de nube, un vengador interno puede destruir infraestructuras enteras o manipular los datos. Los sistemas que dependen únicamente de la empresa de servicios en la nube para la seguridad, como el cifrado, se encuentran en mayor riesgo.

La CSA recomienda que las organizaciones controlen el proceso de cifrado y las claves, la segregación de funciones y la reducción al mínimo del acceso a los usuarios. Son también críticos el registro eficaz, la vigilancia y la auditoría de las actividades del administrador.

Como señala el CSA, es fácil malinterpretar un intento torpe por realizar un trabajo rutinario como actividad “maliciosa” interna. Un ejemplo podría ser un administrador que accidentalmente copia una base de datos confidencial de sus clientes en un servidor de acceso público. La capacitación y la gestión adecuada para evitar este tipo de errores se hace más crítica en la nube, debido a la mayor exposición potencial.

Amenaza # 7: El parásito de la APT

La CSA llama acertadamente a las amenazas persistentes avanzadas (APT, por sus siglas en inglés) como ataques de “parasitarios”. Las APTs se infiltran en los sistemas para establecer un punto de apoyo, a continuación, filtran sigilosamente los datos y la propiedad intelectual durante un período prolongado de tiempo.

Las APTs normalmente se mueven lateralmente a través de la red y se mezclan con el tráfico normal, por lo que son difíciles de detectar. Los principales proveedores de la nube aplican técnicas avanzadas para evitar que las ATPs se infiltren en su infraestructura, por lo que los clientes tienen que ser tan diligentes en la detección de los compromisos de las APTs en las cuentas de la nube como lo harían en los sistemas de correo locales.

Los puntos comunes de contaminación incluyen phishing, ataques directos, unidades USB precargadas con software malicioso, y redes comprometidas de terceros. En particular, la CSA recomienda a los usuarios capacitarse para que puedan reconocer técnicas de phishing.

Los programas de sensibilización periódicamente reforzados mantienen a los usuarios en alerta y con menos probabilidades de ser engañados por una ATP -y los departamentos de TI necesitan mantenerse informados sobre los últimos ataques. Los controles avanzados de seguridad, gestión de procesos, planes de respuesta a incidentes, y el personal capacitado de TI lleva a incrementar los presupuestos de seguridad. Las organizaciones deben sopesar estos costos contra el daño económico potencial causado por los ataques exitosos de las APTs.

Amenaza # 8: Pérdida de datos permanente

A medida que la nube madura, los informes de pérdida permanente de datos debido a un error del proveedor, se han vuelto extremadamente raros. Pero se sabe que los hackers maliciosos eliminan permanentemente los datos de la nube para dañar a las empresas, y los centros de datos en la nube son tan vulnerables a los desastres naturales como cualquier instalación.

Los proveedores de nube recomiendan distribuir los datos y las aplicaciones a través de múltiples zonas para una mayor protección. Las medidas adecuadas de respaldo de datos son esenciales, así como la adhesión a las mejores prácticas en la continuidad del negocio y la recuperación de desastres. La copia de seguridad diaria y el almacenamiento fuera de las instalaciones siguen siendo importantes en los entornos de nube.

El costo de prevenir la pérdida de datos no solo está en el proveedor de servicios en la nube. Si un cliente encripta los datos antes de subirlos a la nube, entonces, el cliente debe tener cuidado de proteger la clave de cifrado. Una vez que se pierde la clave, siguen los datos.

Las políticas de cumplimiento a menudo estipulan la forma en que las organizaciones deben conservar los registros de auditoría y otros documentos. La pérdida de estos datos puede tener consecuencias reglamentarias graves. Las nuevas normas de protección de datos de la UE también tratan a la destrucción de datos y la corrupción de los datos personales como violaciones de datos que requieren una notificación apropiada. Conozca las reglas para evitar meterse en problemas.

Amenaza # 9: Diligencia inadecuada

Las organizaciones que abrazan la nube sin entender completamente el entorno y sus riesgos asociados pueden encontrarse con una “gran cantidad de riesgos comerciales, financieros, técnicos, legales y de cumplimiento”, advierte la CSA. La debida diligencia se aplica si la organización está tratando de migrar a la nube o de fusionarse (o de trabajar) con otra empresa en la nube. Por ejemplo, las organizaciones que no escrutan un contrato no pueden ser conscientes de la responsabilidad del prestador en caso de pérdida de datos o incumplimiento.

Las cuestiones operativas y arquitectónicas surgen si el equipo de desarrollo de la compañía carece de familiaridad con las tecnologías de nube a medida que las aplicaciones se implementan en una nube particular. La CSA recuerda a las organizaciones que deben realizar la diligencia debida para entender los riesgos que asumen cuando se suscriben a cada servicio en la nube.

Amenaza # 10: Abusos de servicios en la nube

Los servicios en la nube pueden ser requisados para apoyar actividades nefastas, tales como el uso de los recursos informáticos en la nube para romper una clave de cifrado con el fin de lanzar un ataque. Otros ejemplos incluyen el lanzamiento de ataques DDoS, el envío de spam y phishing, y el alojamiento de contenido malicioso.

Los proveedores necesitan reconocer los tipos de abuso -como escrutar el tráfico para reconocer ataques DDoSy ofrecer herramientas para los clientes, con el fin de monitorear la salud de sus entornos de nube. Los clientes deben asegurarse de que los proveedores ofrezcan un mecanismo para reportar el abuso. Aunque los clientes pueden no ser presa directa de acciones maliciosas, el abuso de servicio en la nube todavía puede dar lugar a problemas de disponibilidad de servicios y pérdida de datos.

Amenaza # 11: Los ataques de denegación de servicio

Los ataques de denegación de servicio han existido por años, pero han ganado protagonismo de nuevo gracias a la computación en la nube, ya que a menudo afectan a la disponibilidad. Los sistemas pueden reducir su velocidad a paso de tortuga o, simplemente, colgarse. “Experimentar un ataque de denegación de servicio es como estar atrapado en el tráfico en hora punta; hay una manera de llegar a su destino y no hay nada que pueda hacer al respecto, salvo sentarse y esperar”, señala el informe.

Los ataques DoS consumen grandes cantidades de potencia de procesamiento, una cuenta que el cliente tendrá que pagar en última instancia. Si bien los ataques DDoS de gran volumen son muy comunes, las organizaciones deben ser conscientes de los ataques de denegación de servicio, a nivel de aplicación asimétrica, que tienen como objetivo las vulnerabilidades de los servidores web y de las bases de datos.

Los proveedores de nube tienden a estar en mejores condiciones para manejar los ataques de denegación de servicio que sus clientes, señala la CSA. La clave es tener un plan para mitigar el ataque antes de que ocurra, de tal manera que los administradores tienen acceso a estos recursos cuando los necesitan.

Amenaza # 12: Tecnología compartida, peligros compartidos

Las vulnerabilidades en el intercambio de tecnologías representan una amenaza significativa para la computación en la nube. Los proveedores de servicio en la nube comparten infraestructura, plataformas y aplicaciones, y si se presenta una vulnerabilidad en cualquiera de estas capas, afecta a todos. “Una sola vulnerabilidad o configuración incorrecta puede comprometer a toda una empresa a través de la nube”, señala el informe.

Si un componente integral es comprometido -por ejemplo, un hipervisor, un componente de la plataforma compartida, o una aplicación- todo el entorno se expone al potencial compromiso y violación. La CSA recomienda una estrategia de defensa en profundidad, incluyendo la autenticación de factores múltiples en todos los hosts, sistemas de detección de intrusos, aplicar el concepto del privilegio mínimo, segmentación de la red, y parchar los recursos compartidos.

Fuente:http://www.cwv.com.ve/

Noticias de seguridad informática