SOURCE: Noticias de seguridad informática http://noticiasseguridad.com/tecnologia/ashampoo-backup-pro-10-ultima-defensa-contra-el-ransomware/

TAGS: Backup, branded, copia de seguridad, ransomware, restaurar archivos, Restaurar PC, seguridad informática

La única arma para defenderte de un ataque de ransomware en el que se han cifrado y bloqueado tus archivos es contar con una copia de seguridad actualizada. En esa tarea Ashampoo Backup Pro 10 será tu mejor aliado y te permitirá recuperar tu sistema operativo y archivos de forma rápida y sencilla.

1: Asúmelo. Nadie está a salvo del ransomware

Durante los últimos meses hemos sido testigos de un incremento sustancial en la actividad y virulencia de un determinado tipo de ransomware que, lejos de intentar acceder a tu información privada para robar contraseñas o datos similares, directamente cifraba todos los archivos que contenía tu ordenador.

Por desgracia, aparte de la propia precaución del usuario, no existe un método 100% infalible para defenderse de este tipo de ataques que cada vez se hace más habitual entre todo tipo de perfiles de usuarios. Desde empresas a particulares, incluso cuando el usuario cuenta con una cierta experiencia en el uso de ordenadores.

La única forma efectiva para defenderse de este tipo de ataques es estar preparado ante la pérdida de datos, y esto sólo se consigue contando con una salvaguarda de archivos actualizada que permita formatear tu ordenador y rescatar tus datos y tu sistema operativo al completo en cuestión de segundos.

Si no cuentas con una copia de seguridad completa de tu sistema y archivos personales, te encuentras en una situación permanente de riesgo ante un hipotético ataque de este tipo de malware. En cuanto antes tomes conciencia y te prepares para hacer frente a esta amenaza, menos te afectará su ataque.

2: La importancia de una copia de seguridad

Una vez que tu equipo ha sido atacado por este tipo de ransomware, la única forma de restablecer la normalidad y recuperar tu equipo es usando una copia de seguridad actualizada, y si ésta está guardada en una ubicación externa, mejor que mejor.

Por suerte existen softwares de salvaguarda que destacan por su sencillez de uso comoAshampoo Backup Pro 10, que además de realizar salvaguarda de archivos, también permite la salvaguarda en la nube, por lo que tus archivos estarán totalmente a salvo en caso de sufrir este tipo de ataques.

Además, Ashampoo Backup Pro 10 permite realizar copias de seguridad incrementales ybackups diferenciales, lo cual permite mantener las salvaguardas siempre actualizadas y ocupando hasta un 50% de espacio menos, para que el rescate de tu ordenador sea mucho más efectivo y el impacto sea menor.

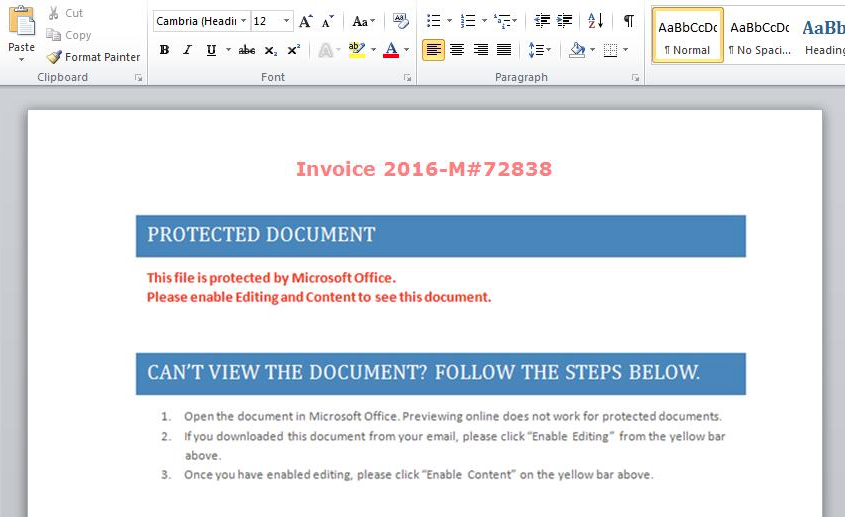

3: Instala Ashampoo Backup Pro 10

Existen un buen número de servicios que ofrecen de forma gratuita un determinado espacio de almacenamiento de datos en la nube como Dropbox, Google Drive, Microsoft OneDrive, etc.

Con Ashampoo Backup Pro 10 puedes utilizar este espacio para almacenar tu salvaguarda online y mejorar la seguridad de tu equipo y las opciones de rescate de tu PC tras sufrir un ataque de ransomware que bloquee todos los archivos de tu equipo.

Hacerlo es muy sencillo. Comienza descargando Ashampoo Backup Pro 10 desde su página oficial. Puedes utilizar su versión gratuita con 10 días de prueba a los que se sumarán 30 días más si te registras con tu email, o comprar su licencia de uso por un precio de 39,99 euros.

4: Crea una salvaguarda en la nube

Tras instalarlo en tu equipo, configura tu primera copia de seguridad. Es recomendable que esta sea completa, de forma que puedas restaurar fácilmente todo tu sistema operativo.

Para ello, haz clic sobre Crear nuevo plan de copia de seguridad y elige uno de los muchos servicios de almacenamiento en la nube donde quieras guardar tu salvaguarda online. Por supuesto, si prefieres guardar tu copia de seguridad en un disco duro, también lo podrás hacer seleccionando la opción Unidad local o de red, aunque en ese caso te recomendamos utilizar una unidad de almacenamiento externa para mejorar la seguridad.

Después, haz clic en Siguiente y procede a autorizar el acceso de Ashampoo Backup Pro 10 al servicio de almacenamiento en la nube que has elegido.

Pulsa sobre Autorizar y se te redirigirá al sistema de autenticación del servicio online que hayas elegido.

Cuando termine el proceso, Ashampoo Backup Pro 10 te indicará que se ha realizado con éxito y ya podrá crear nuevas salvaguardas en la nube y restaurar tu equipo desde allí. Pulsa enSiguiente para continuar.

5: Configura tu Plan de copia de seguridad

Ahora, marca la opción Crear un nuevo plan de copia de seguridad y escribe un nombre para identificarlo.

A continuación, elige la opción Hacer copia de seguridad de discos enteros, particiones, discos duros o del ordenador completo. Con esto se creará la copia de respaldo que te permitirá rescatar fácilmente tu equipo completo después de un ataque de ransomware o de un fallo del sistema.

Después, marca la unidad o partición en la que tienes instalado el sistema y continúa conSiguiente.

Puedes optar por cifrar tu salvaguarda online, para mejorar su seguridad estableciendo una contraseña para acceder a ella. Continúa con Siguiente y establece el número de salvaguardas de este tipo que se guardarán.

Dado que este tipo de copias de seguridad sirven principalmente para restaurar completamente el sistema operativo, bastará con conservar una o dos, según el espacio disponible, de forma que se vaya actualizando con cada nueva versión. Continúa la configuración pulsando consecutivamente en Siguiente para avanzar en las distintas opciones de notificación y configuración de tu copia de seguridad.

Cuando termines,Ashampoo Backup Pro 10 te mostrará un resumen de la configuración de tu plan de copia de seguridad. Si todo está correcto, pulsa en Siguiente y, a continuación, haz clic en Hacer copia de seguridad ahora.

Ashampoo Backup Pro 10 iniciará la copia de seguridad y creará una salvaguarda en la nubeque hayas elegido.

6: Mantén tus archivos a salvo

Tras realizar la copia de seguridad completa de tu disco duro completo o partición que contiene el sistema, crea una salvaguarda online para tus archivos más habituales, que son los que más cambian y los más complicados de tener siempre actualizados y a salvo.

Por suerte, Ashampoo Backup Pro 10 hace muy fácil esa tarea.

Para ello, solo necesitas crear una tarea de copia de seguridad específica para ellos, de forma que se cree una copia de seguridad de forma periódica y totalmente automática.

Haz clic sobre la opción Crear nuevo plan de copiad de seguridad y elige el destino de tu salvaguarda online, tal y como hiciste en el apartado anterior, pero en esta ocasión elige la opción Respalde una selección de archivos y carpetas y configuraciones.

Con esta función de Ashampoo Backup Pro 10 podrás seleccionar fácilmente los archivos a respaldar ya que permite clasificarlos por tipo de archivo, por carpeta, correo electrónico, etc.

Elige el tipo de contenido que necesites respaldar y haz clic en Siguiente.

A continuación, y para optimizar el espacio necesario, elige la opción Comprimir los datos de copia de seguridad y continúa con Siguiente.

Después, establece la seguridad y la frecuencia en la que debe realizarse la copia de seguridad de esos archivos, teniendo en cuenta si los modificas a diario o es suficiente con hacer una copia a la semana.

Cuando termines la configuración de este plan de copia de seguridad se mostrará un resumen. Si todo está correcto, pulsa en Siguiente y haz clic sobre el botón Hacer copia de seguridad ahora. Ashampoo Backup Pro 10 realizará una salvaguarda de tus archivos y los guardará en el servicio en la nube que le hayas indicado.

7: Crea un disco de rescate

En caso de que tu ordenador no se inicie o que haya sido atacado por un malware, necesitarás crear un disco de rescate desde el que restaurar rápidamente tu equipo utilizando la copia de seguridad que has creado, en lugar de tener que reinstalar y configurar Windows desde cero.

Desde Ashampoo Backup Pro 10, accede al menú Disco de rescate y haz clic sobreInformación de disco de rescate.

Acto seguido se iniciará el navegador de Internet y te llevará hasta la página de Ashampoo desde donde se te facilitan instrucciones precisas y todos los archivos que necesitas para crear este soporte de rescate para tu PC y como utilizarlo en caso de fallo del sistema.

8: Recupera tus archivos

Recuperar tus archivos con Ashampoo Backup Pro 10 es tan sencillo como crear las salvaguardas.

Simplemente, haz clic sobre la opción Restaurar copia de seguridad.

A continuación, se te plantean dos escenarios: si quieres restaurar algunos archivos de un plan de copia que ya está configurado y funcionando en Ashampoo Backup Pro 10, elige la opciónRestaurar una copia de seguridad de un plan de copia de seguridad instalado, y se te mostrarán los planes de copia de seguridad que tienes activos para que puedas restaurar archivos desde ellos.

Si, por el contrario, acabas de restaurar por completo tu equipo, y no todavía no tienes activado ningún plan, pero ya contabas con una copia de seguridad de Ashampoo Backup Pro 10, marca la opción Restaurar una copia de seguridad de algún otro lugar y, tras pulsa sobreSiguiente, selecciona su ubicación para comenzar a recuperar tus archivos.

Tras esto, se abre el archivo de copia de seguridad que contiene tus archivos y te permite seleccionar una determinada versión de los archivos, en función de la fecha y hora de recuperación que selecciones.

Marca los archivos o carpetas que quieras recuperar y pulsa en Siguiente para indicar en qué ubicación de tu ordenador quieres que se guarden los archivos que se recuperen.

Por último, haz clic sobre Restaurar y Ashampoo Backup Pro 10 recuperará tus archivos personales en la ubicación que le indiques.

Puedes acceder a ellos desde Ashampoo Backup Pro 10 pulsando sobre Abrir carpeta.

Como has podido comprobar, Ashampoo Backup Pro 10 es una de las herramientas para crear copias de seguridad más sencillas de usar.

Fuente:http://computerhoy.com/

Noticias de seguridad informática