SOURCE: Noticias de seguridad informática http://noticiasseguridad.com/seguridad-informatica/sabes-como-proteger-tus-operaciones-bancarias-online/

TAGS: bancarias online

Hoy en día, todos usamos Internet para verificar el saldo de nuestra cuenta bancaria, pagar cuentas y llevar un registro de las finanzas personales. Pero ¿lo hacemos de la manera más segura posible? Como ESET auspicia y participa activamente del European Cyber Security Month (Mes Europeo de Ciberseguridad), creemos que octubre es un buen momento para aconsejarte sobre el uso seguro de la banca en línea.

1. Usa un dispositivo confiable

Cuando accedas a tu cuenta online, la regla más elemental es que uses un dispositivo confiable. En general, la mejor elección es utilizar uno propio, como la computadora, la tableta o el celular, porque así resulta más fácil detectar cualquier actividad sospechosa (por ejemplo, si el dispositivo no se comporta como siempre). En lo posible, no uses equipos ajenos o de acceso público, ya que ponen en riesgo tanto tu cuenta como tus ahorros.

2. No te conectes desde cualquier red

No todas las redes tienen el grado de seguridad recomendable para que utilices la banca o hagas pagos online. Ni la red Wi-Fi pública de una cafetería ni las redes abiertas a las que podemos acceder desde cualquier lugar son las más seguras para ver tus ahorros o pagar cuentas. Si no te queda otra opción, al menos utiliza una red privada virtual (VPN) de modo que las comunicaciones queden cifradas (y, así, por más que alguien las intercepte, no las podrá leer).

https://youtu.be/IzxC6UPilqQ

3. Instala las últimas actualizaciones

Instala todas las actualizaciones del sistema operativo y del software que utilices, para no dejar abiertas posibles puertas de acceso que puedan aprovechar los ciberdelincuentes para conseguir tus datos o infectar el dispositivo. Hay muchos programas que permiten instalar actualizaciones en forma automática, y que buscan parches de seguridad y versiones nuevas sin que tengas que estar pendiente, lo que ahorra tiempo y maximiza la protección.

4. Utiliza un programa de seguridad confiable y actualizado

Antes de acceder a la cuenta de tu banca online o de hacer un pago por Internet, instala unasolución de seguridad en varias capas, confiable y actualizada, que proteja el dispositivo ante muchos tipos de códigos maliciosos, y también de estafas que se hacen pasar por mensajes de correo electrónico o por sitios web aparentemente inofensivos cuyo objetivo es robar tu información confidencial.

5. Crea una contraseña segura y no la vuelvas a usar

Piensa si la contraseña de la cuenta de tu banca online es realmente segura. Para saber cómo crear una buena contraseña, ten en cuenta estas sugerencias.

https://youtu.be/I8AhGbzzego

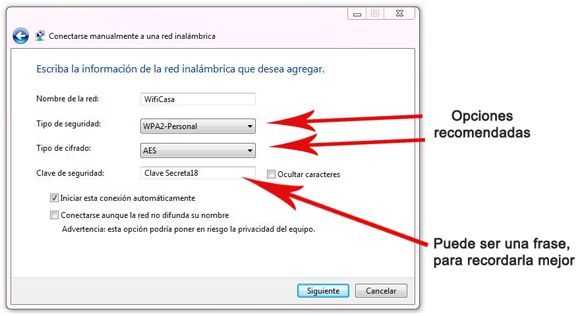

Sin embargo, tener una contraseña segura no es suficiente: una de las reglas más importantes es no volver a utilizarla para ninguna otra cuenta. Es cierto que cuesta mucho idear para cada caso una combinación intrincada y que a su vez sea difícil de adivinar, pero hay que tener en cuenta que, si alguien descubre la contraseña de una sola de tus cuentas y ocurre que usas la misma para las operaciones bancarias, las redes sociales y todos lo demás, puede resultar catastrófico.

Una alternativa muy útil y fácil de recordar son las contraseñas basadas en frases, como muestra el video. Otra alternativa es el uso de gestores de contraseñas, que almacenan la combinación de todas tus cuentas y solo debes recordar una clave maestra.

6. Usa la autenticación en dos fases

Si tu banco te ofrece la posibilidad de utilizar un segundo factor de autenticación (2FA) para proteger tu cuenta, aprovéchalo: es un método que le permite verificar si fuiste tú quien se conectó o realizó alguna transacción, porque conoce cuáles son tus dispositivos propios, como tu celular. Entonces, aunque alguien obtenga tu contraseña, no la va a poder utilizar porque no será capaz de pasar la segunda verificación.

7. No te dejes engañar

Los ciberdelincuentes harán literalmente lo que sea para obtener tu información o tus datos confidenciales: fingirán que trabajan para tu banco, te harán llegar una notificación falsa o te enviarán un correo electrónico con un enlace para que cambies la contraseña.

Esas son algunas de las mentiras de las que se valen para engañarte y hacer que reveles información sobre tus tarjetas o la contraseña de tu cuenta. Recuerda que, si recibes un correo en el que te solicitan cambiar los datos de acceso de tu cuenta o seguir un enlace, es importante asegurarte de que sea genuino. Lo mejor es llamar por teléfono al banco o ir en persona.

8. Usa el botón “Desconectar”

¿Ya no vas a seguir usando la cuenta por el momento? Entonces, desconéctate. Si un ciberdelincuente intenta acceder a tu sesión, le resultará más difícil perjudicarte cuando la cuenta está cerrada.

9. Activa las notificaciones por mensaje de texto

Si solo entras a la cuenta de tu banca online una vez por mes o menos, activa la recepción de notificaciones en el teléfono celular: tener información actualizada sobre las últimas transacciones te ayudará a reconocer cualquier actividad sospechosa.

Fuente:http://www.welivesecurity.com

Noticias de seguridad informática