SOURCE: Noticias de seguridad informática http://noticiasseguridad.com/hacking-incidentes/sitios-wordpress-son-parte-de-campanas-de-ddos/

TAGS: WordPress

Descubrimos que el método de pingback de WordPress estaba siendo utilizado maliciosamente para ataques de DDoS (Denegación de Servicio) masivos en la capa 7 en marzo de 2014. El problema es que cualquier sitio de WordPress con pingback habilitado (por defecto) se podría utilizar para atacar la disponibilidad de otros sitios web. La inundación ataca el servidor web con las solicitudes de capa 7, lo que resulta en grandes ataques DDoS.

Si todavía no está familiarizado con esta terminología, los ataques de capa 7 (también conocidos como inundaciones HTTP) son un tipo de ataque DDoS que intentan sobrecargar los servidores para que queden sin recursos en la capa de aplicación en lugar de la capa de red. No requieren la mayor cantidad de aplicaciones o demasiado ancho de banda para causar daño, ya que pueden utilizar un gran consumo de memoria y de la CPU en la mayoría de las aplicaciones PHP , CMS y bases de datos . Explicamos más sobre estos ataques aquí.

Muchos sitios high profile fueron víctimas de estos ataques, que recibe miles de peticiones por segundo en sus propiedades.

DDoS Pingback

Estos ataques DDoS Pingback siguen siendo populares desde 2014 y representan el 13% de todos los ataques DDoS de los cuales podemos proteger a nuestros clientes. Sin embargo, últimamente, se han utilizado cada vez menos debido a un cambio realizado enn WordPress en algunas versiones anteriores:

WordPress/4.3.3; http://168.63.218.68; verifying pingback from185.130.5.209

¿Ha visto? Desde la versión 4.0, WordPress comenzó a registrar la dirección IP desde la que llegó la solicitud de pingback. Por lo tanto, esta actualización disminuye el valor a utilizar WordPress como parte de un ataque, ya que la dirección IP original del atacante apareció en el agente de usuario del log.

Al observar una pequeña muestra de un registro de ataque, podemos ver quién es el atacante:

120.25.253.23 – – [16/Feb/2016:23:45:57 -0500] “GET / HTTP/1.0” 403 5301 “-” “WordPress/4.2.7; http://www.fluxstudio-sh.com; verifying pingback from 185.130.5.247”

58.137.222.186 – – [16/Feb/2016:23:45:58 -0500] “GET / HTTP/1.0” 403 5301 “-” “WordPress/4.3.1; http://deals.shinee.com; verifying pingback from 185.130.5.247”

54.179.180.62 – – [16/Feb/2016:23:45:57 -0500] “GET / HTTP/1.0” 403 5301 “-” “WordPress/4.0; http://goodhealthtpa.com; verifying pingback from 185.130.5.209”

128.199.67.254 – – [16/Feb/2016:23:45:57 -0500] “GET / HTTP/1.0” 403 5301 “-” “WordPress/4.3.3; http://readymixbeton.com; verifying pingback from 185.130.5.247”

52.24.54.204 – – [16/Feb/2016:23:45:57 -0500] “GET / HTTP/1.0” 403 5301 “-” “WordPress/4.3; http://healthcare.org; verifying pingback from185.130.5.247”

112.74.214.142 – – [16/Feb/2016:23:45:57 -0500] “GET / HTTP/1.0” 403 5301 “-” “WordPress/4.4.2; http://112.74.214.142; verifying pingback from185.130.5.247”

54.64.67.51 – – [16/Feb/2016:23:45:58 -0500] “GET / HTTP/1.0” 403 5301 “-” “WordPress/3.9.6; http://blog.will-online-account.com; verifying pingback from 185.130.5.247“

Sigue la información WHOIS del IP:

person: ANTONIO JORDAN

org: ORG-HSL27-RIPE

address: USA 9420 MEADOWMONT VIEW DR,CHARLOTTE, NC.28269

phone: +37167885767

org-name: Hosting solutions 4you Ltd.

org-type: Other

address: USA 9420 MEADOWMONT VIEW DR,CHARLOTTE, NC.28269

netname: OHS4YOU_DC

descr: Public VPS & dedicated servers in EU ohs4you.net

country: DM

El atacante estaba usando múltiples direcciones IP de 185.130.5.0/24 para controlar la “botnet” de sitios web WordPress.

Ataques de Capa 7 Masivos

A pesar de esta reducción en el valor, los atacantes siguen utilizando esta técnica con bastante frecuencia, ya que no todo el mundo comprueba el agente de usuario que para obtener la dirección IP real.

Y una vez que el ataque viene de miles de direcciones IP diferentes, en lugar de sólo algunos, los firewalls basados en l red no hacen mucho para detenerlos , teniendo en cuenta que sólo hacen limitación de tasa para cada dirección IP.

En el caso investigado hoy, 26.000 sitios web diferentes de WordPress estaban generando una tasa sostenida de 10.000 a 11.000 peticiones HTTPS por segundo contra una víctima que estábamos monitoreando. En algunos intervalos, el ataque alcanzó su punto máximo de hasta 20.000 peticiones HTTPS por segundo. El ataque comenzó a las 13:00 (EST) y continuaba hasta la medianoche.

Muy pocos servidores serían capaces de soportar esta carga, incluso con proxies y load balancers. Especialmente cuando se trata de solicitudes HTTPS, que tienden a utilizar más CPU para establecer la sesión SSL.

No sea parte del problema

Mientras que es genial que WordPress esté registrando la dirección IP del atacante en la última versión, todavía se recomienda que deshabilite pingbacks en su sitio web. No le protegerá de ser atacado, pero evitará que su sitio web ataque otros sitios web.

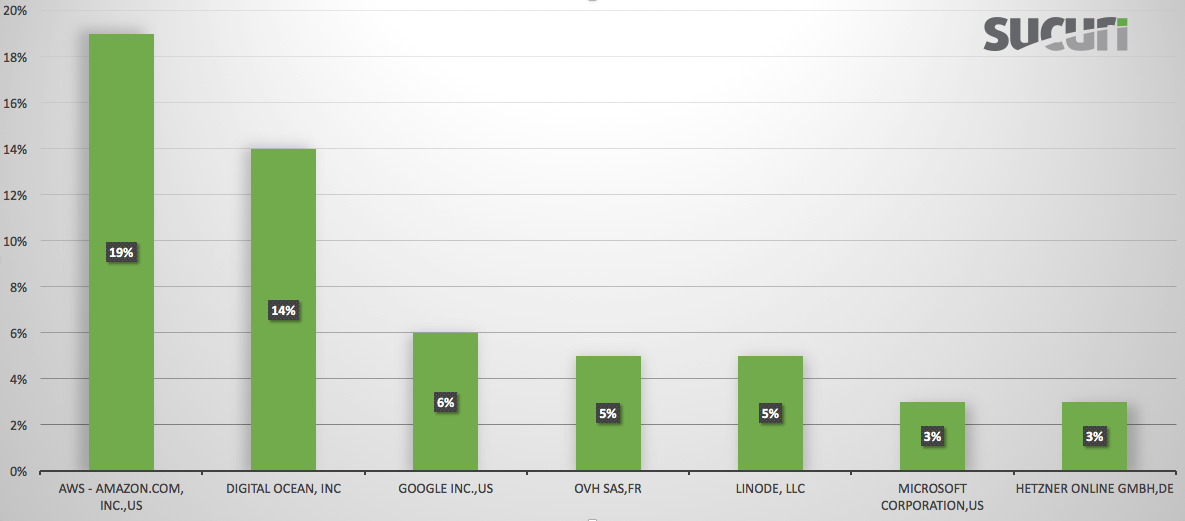

Por ejemplo , vimos la lista de direcciones IP para este ataque y la mayoría eran sitios de proveedores de servidores VPS/Cloud/Dedicados populares: Amazon AWS, Digital Ocean, Google Cloud, Microsoft Azure, Hetzner, OVH y Linode.

Sigue la distribución entre eses proveedores de servicio:

El mejor curso de acción es desactivar pingbacks y, si posible, desactivar xmlrpc por completo si no lo está utilizando. Si usted lo está utilizando, puede hacer algunos pequeños cambios en su archivo .htaccess para permitir que sólo las IPs de su lista de permisos accedan al archivo. Este puede ser el caso con el popular plugin JetPack.

Aquí está un ejemplo de cómo se podría desactivar el xmlrpc dejando IPs autorizadas, donde

1.2.3.4 y 5.6.7.8 son las IPs autorizadas:

<FilesMatch "xmlrpc\.php$">

order deny,allow

deny from all

allow from 1.2.3.4

allow from 5.6.7.8

</FilesMatch>

También puede crear un plugin que agrega el siguiente filtro :

add_filter( ‘xmlrpc_methods’, function( $methods )

unset( $methods[‘pingback.ping’] );

return $methods;

);

Source:https://blog.sucuri.net/

Noticias de seguridad informática

No comments:

Post a Comment